Apple, Microsoft, Google ogłaszają plany wyłączenia obsługi TLS 1.0 oraz TLS 1.1

Giganci IT ogłosili 15 października 2018, że na początku 2020 roku zrezygnują ze wsparcia dla przestarzałych wersji TLS: TLS 1.0 i TLS 1.1. Oznacza to, że TLS 1.2 będzie wersją domyślną w zakresie obsługi natomiast zmiany będą ukierunkowane aby, wprowadzić, jak najszybciej, pełną obsługę TLS 1.3.

Powyższa deklaracja to skoordynowane ogłoszenie trzech gigantów technologicznych oraz Mozilli. Oznacza to, że wszystkie najważniejsze przeglądarki – Apple Safari, Google Chrome, Mozilla Firefox oraz Microsoft Edge i Internet Explorer – będą wycofywać obsługę TLS 1.1 i TLS 1.0 na początku 2020 roku.

TLS tak naprawdę jest następcą SSL, choć wciąż w potocznym nazewnictwem posługujemy się określeniem SSL. Spowodowane jest to tym, że jest to określenie bardziej znane natomiast TLS jest w użyciu od 1999 roku (Sprawdź: https://www.hexssl.pl/czym-rozni-sie-ssl-od-tsl/). Ostatnia wersja SSL jaka była w użyciu to wersja 3.0 z uwagi jednak na liczne luki bezpieczeństwa, wersja ta została wycofana z użycia. 20 stycznia 2019 minie 20 lat od powstania TLS 1.0, aktualnie w użycie wchodzi wersja TLS 1.3. Do wycofania obsługi TLS 1.0 zostali zobligowani operatorzy kart płatniczych, a zalecane jest również wycofanie obsługi TLS 1.1. Tak więc zmiany zadeklarowane przez Apple, Microsoft oraz Google nie zostały zadeklarowane z dnia na dzień a jest to już długotrwały proces zmian, w zakresie wdrożenia TLS 1.3 jako podstawowego protokołu.

Głównym powodem wycofania obsługi TLS 1.0 oraz TLS 1.1 jest to, że są to protokoły uważane za przestarzałe oraz niegwarantujące wysokiego poziomu bezpieczeństwa z uwagi na korzystanie z przestarzałych algorytmów oraz krypto-systemów, a które zostały uznane jako podatne na zagrożenia. Mowa tu m.in o SHA-1 czy MD-5. Dodatkowo są podane na ataki typu downgrade.

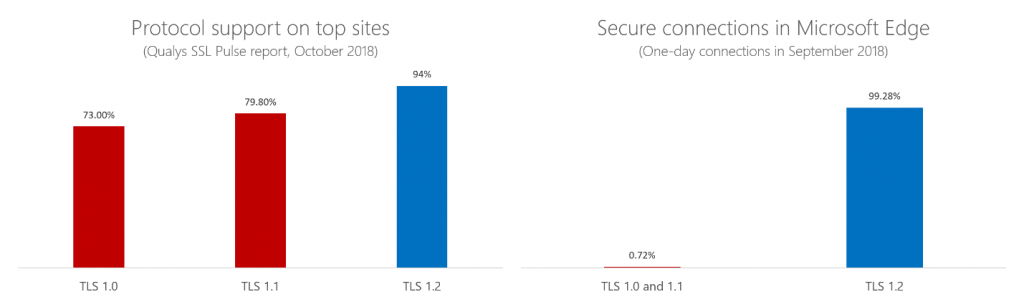

Deklarowana zmiana ogłoszona przez Apple, Google oraz Microsoft, będzie miała, ich zdaniem, nieznaczny wpływ na użytkowników sieci z uwagi na to, że ułamek połączeń realizowanych przez przeglądarki Safari, Chrome, Edge/Internet Explorer są wykonywane z użyciem TLS 1.0 lub TLS 1.1. Poniżej tabela z danymi dostarczonymi przez Microsoft:

Jak powyższą zmianę motywuje Apple?

Jak powyższą zmianę motywuje Apple?

„Nadeszła najwyższa pora na dokonanie tego przejścia. Odpowiednio skonfigurowany TLS 1.2 pod kątem zgodności z ATS (App Transport Security) oferuje wysoki poziom bezpieczeństwa wymagany przez nowoczesną sieć. TLS 1.2 to aktualnie standard na platformach Apple i stanowi 99,6% wszystkich połączeń TLS realizowanych za pomocą przeglądarki Safari. TLS 1.0 oraz TLS 1.1, których powstanie datuje się na rok 1999, stanowią mniej niż 0,36% wszystkich połączeń. Wraz z opublikowaniem, przez IETF w sierpniu 2018, standardu TLS 1.3, odsetek połączeń przy użyciu starszych protokołów jeszcze bardziej zmaleje. Warto zwrócić również uwagę na to, że TLS 1.2 jest wymagany w przypadku protokołu HTTP/2 (Sprawdź: Protokół HTTP/2 a certyfikat SSL), który zapewnia znaczną poprawę wydajności w Internecie.”

Zdaniem Microsoftu:

„Dwie dekady to bardzo dużo w zakresie bezpieczeństwa sieci, gdzie pewne standardy nie uległy znacznym zmianom. O ile nie jesteśmy świadomi poważnych luk bezpieczeństwa w naszych najnowszych implementacjach TLS 1.0 oraz TLS 1.1 to istnieją wrażliwe implementacje zewnętrznych rozwiązań. Przejście na nowsze wersje pozwolą na jeszcze bezpieczniejszą sieć dla wszystkich. Spodziewamy się również, że IETF jeszcze w tym roku wycofa wsparcie dla TLS 1.0 oraz TLS 1.1, gdzie nie będą już łatane wykryte luki w tych protokołach.”

Opinia Google:

„Zgodnie z przyjętymi standardami w zakresie bezpieczeństwa Google Chrome odrzuci TLS 1.0 oraz TLS 1.1 w przeglądarce Google Chrome od wersji 72. Strony korzystające z tych wersji protokołów będą wyświetlać ostrzeżenia o wycofaniu wsparcia w konsoli DevTools. Całkowite wycofanie obsługi TLS 1.0 oraz TLS 1.1 nastąpi wraz z wydaniem wersji Google Chrome 82, której pojawienie się powinno nastąpić w styczniu 2020 r.”

Jak powyższe zmiany wpłyną na użytkowników sieci?

Dla większości firm, organizacji czy zwykłych użytkowników powyższa deklaracja oraz nadchodzące zmiany nie będą miały większego wpływu. TLS w wersji 1.2 jest już od dawna (10 lat) stosowanym standardem. O ile twórcy przeglądarek internetowych rezygnują z obsługi starych protokołów po swojej stronie, o tyle wycofanie wsparcia dla tych protokołów w przypadku używania ich na serwerach może zwiększyć ryzyko ataków przy użyciu exploitów czy ataków typu downgrade.

Ogólnie mając na uwadze powyższe zmiany należy:

- włączyć obsługę TLS 1.2 (a najlepiej rozważyć użycie TLS 1.3),

- używać szyfrowania w oparciu o EDCHE- oraz AEAD (Google zaleca używanie AES-GCM lub ChaCha20-Poly1305, opcja ECDHE_RSA_WITH_AES_128_GCM_SHA256 jest zalecana dla większości witryn www),

- używać algorytmu SHA-2.

Zalecane jest jednak dołożenie wszelkich starań, aby przejść na obsługę protokołu TLS 1.3. Ta wersja TLS została dopracowana i została pozbawiona tych opcji szyfrowania, które okazały się podane na ataki. Podsumowując: im szybciej wdrożysz obsługę TLS 1.3 tym lepiej. Szczególnie w świetle powyższej deklaracji ze strony Apple, Google oraz Microsoft’u